信息來源:安全內(nèi)參

-

微軟旗下應(yīng)用程序托管平臺Service Fabric爆出容器逃逸漏洞“FabricScape”�,攻擊者可以提權(quán)控制主機節(jié)點,乃至接管平臺Linux集群�;

-

微軟花了近5個月時間修復(fù)漏洞�����,目前已將修復(fù)程序推送至自動更新通道�,未開啟該平臺自動更新功能的用戶需盡快更新���。

前情回顧

安全內(nèi)參6月30日消息�,微軟修復(fù)了旗下應(yīng)用程序托管平臺Service Fabric(SF)的容器逃逸漏洞“FabricScape”����。利用此漏洞,惡意黑客可以提升至root權(quán)限����,奪取主機節(jié)點控制權(quán),進(jìn)而危及整個SF Linux集群�。

微軟公布的數(shù)據(jù)顯示,Service Fabric是一套關(guān)鍵業(yè)務(wù)應(yīng)用程序托管平臺����,目前托管的應(yīng)用總數(shù)已超百萬��。

該平臺還支持多種微軟產(chǎn)品���,包括但不限于Azure SQL Database、Azure Cosmos DB���、Microsoft Intune����、Azure Event Hubs����、Azure IoT Hub�����、Dynamics 365�����、Skype for Business Cortana�、Microsoft Power BI及其他多項核心Azure服務(wù)。

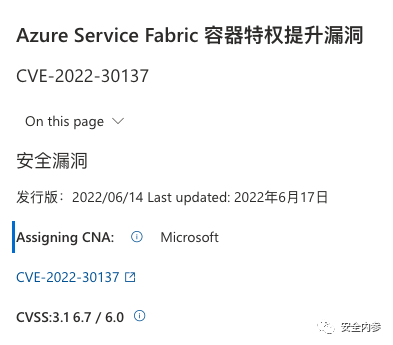

這個漏洞編號為CVE-2022-30137,由Palo Alto Networks公司的Unit 42團(tuán)伙發(fā)現(xiàn)��,并于今年1月30日報告給微軟的���。

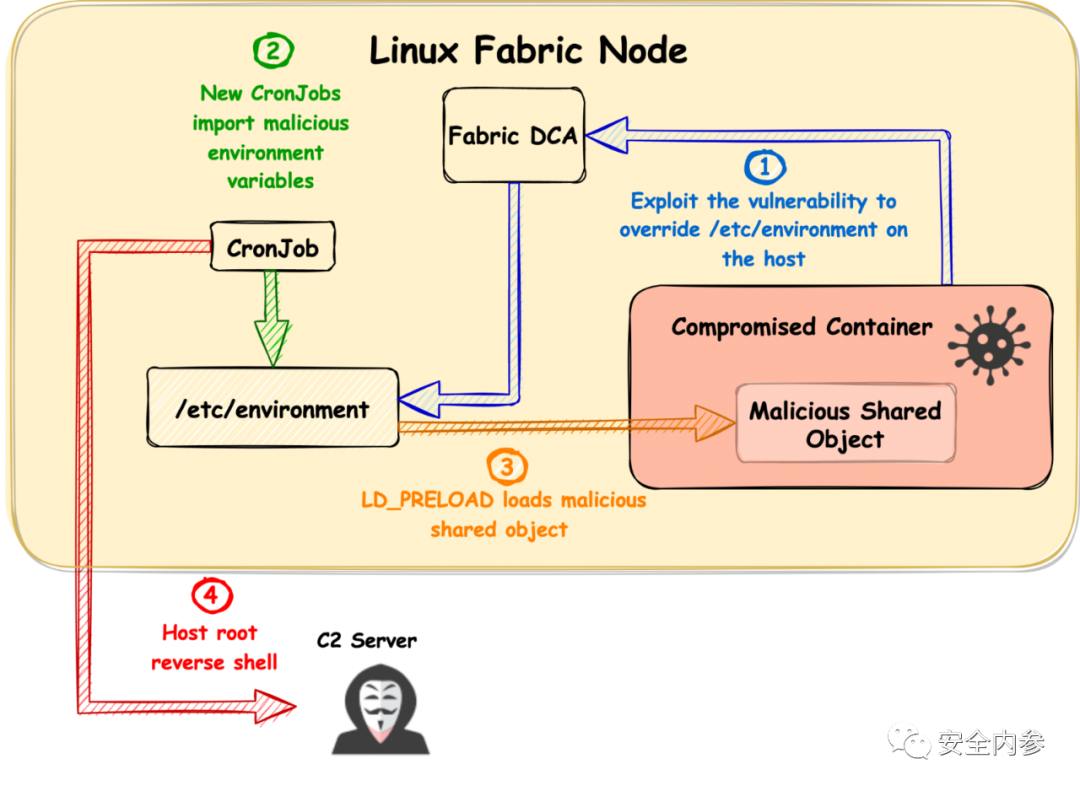

該漏洞之所以出現(xiàn)��,是因為Fabric的數(shù)據(jù)收集代理(DCA)服務(wù)組件(以root權(quán)限運行)包含競爭條件下的隨意寫入機制��,導(dǎo)致惡意黑客可通過創(chuàng)建符號鏈接的方式��,利用惡意內(nèi)容覆蓋節(jié)點文件系統(tǒng)中的文件���,獲取代碼執(zhí)行權(quán)限。

Unit 42的報告詳細(xì)介紹了CVE-2022-30137執(zhí)行代碼漏洞的利用方法����,以及接管SF Linux集群的更多細(xì)節(jié)。

微軟公司表示�����,“微軟建議客戶持續(xù)審查一切有權(quán)訪問其主機集群的容器化工作負(fù)載(包括Linux與Windows)��?��!?

“默認(rèn)情況下�,SF集群是單租戶環(huán)境,各應(yīng)用程序之間不存在隔離���。但您可以在其中創(chuàng)建隔離��,關(guān)于如何托管不受信代碼的更多指南��,請參閱Azure Service Fabric安全最佳實踐頁面����?�!?

圖:FabricScape惡意利用流程(Unit 42)

漏洞修復(fù)花了五個月

根據(jù)Unit 42的報告�����,微軟公司于6月14日發(fā)布了Microsoft Azure Service Fabric 9.0 Cumulative Update�,最終解決了這個漏洞(微軟則表示,相關(guān)修復(fù)程序已在5月26日發(fā)布)����。

微軟為該漏洞發(fā)布安全公告后����,從6月14日開始����,已將修復(fù)程序推送至Linux集群的自動更新通道�。

在Linux集群上啟用自動更新的客戶,無需采取任何額外處理措施��。

對于沒有為Azure Service Fabric開啟自動更新的用戶��,建議大家盡快將Linux集群升級至最新Service Fabric版本���。

Palo Alto Networks公司表示�,“雖然我們并未發(fā)現(xiàn)任何成功利用該漏洞的在野攻擊����,但仍然希望能敦促各組織立即采取行動,確認(rèn)自身環(huán)境是否易受攻擊���,并迅速安裝補丁����?��!?

微軟公司表示���,對于尚未啟用自動更新的客戶�����,他們已經(jīng)通過Azure Service Health門戶發(fā)出關(guān)于此問題的安全通知��。