信息來源:安全內(nèi)參

近期�����,CNCERT監(jiān)測發(fā)現(xiàn)BlackMoon僵尸網(wǎng)絡(luò)在互聯(lián)網(wǎng)上進行大規(guī)模傳播�����,通過跟蹤監(jiān)測發(fā)現(xiàn)其1月控制規(guī)模(以IP數(shù)計算)已超過100萬���,日上線肉雞數(shù)最高達21萬����,給網(wǎng)絡(luò)空間帶來較大威脅����。具體情況如下:

一、僵尸網(wǎng)絡(luò)分析

(一)相關(guān)樣本分析

該僵尸網(wǎng)絡(luò)大規(guī)模傳播的樣本涉及10個下載鏈接�、6個惡意樣本(詳情見第4節(jié)相關(guān)IOC),樣本分為兩類:一類用于連接C2���,接受控制命令的解析程序���,包括Yic.exe、nby.exe���、yy1.exe�、ii7.exe���、ii8.exe�����;另一類為執(zhí)行DDoS攻擊的程序����,為Nidispla2.exe。該僵尸網(wǎng)絡(luò)樣本功能不復(fù)雜�����,僅發(fā)現(xiàn)DDoS功能����,截至目前攻擊目標均為一個IP�,且未發(fā)現(xiàn)針對該IP的明顯攻擊流量,因此初步懷疑該僵尸網(wǎng)絡(luò)還在測試過程中�����。

接受控制指令的惡意代碼����,由e語言編寫,整體運行過程如下:

(1)樣本運行后�����,創(chuàng)建名為:kongxin1123的互斥量防止惡意代碼多次運行,之后通過遍歷固定字符串的方式找到內(nèi)置的HPSocket4C庫文件�,該庫一個網(wǎng)絡(luò)通信庫,加載到內(nèi)存進行注冊�����。惡意代碼把處理ddos的函數(shù)和上線函數(shù)注冊到此庫中�,進行回調(diào)。

(2)連接c2地址�����,連接成功后����,把收集的信息“上線||[電腦名]”發(fā)送到c2服務(wù)器,之后在閉循環(huán)中等待接受命令數(shù)據(jù)�。

(3)如果存在命令數(shù)據(jù),回調(diào)DDoS處理函數(shù)進行處理����,當前存在的攻擊命令:POST、GET、TCP3種攻擊����,惡意代碼對接受的攻擊命令進行字段驗證,保證每個攻擊存在對應(yīng)的字段�,之后使用同目錄下的ddos攻擊程序:Nidispla2.exe,把攻擊數(shù)據(jù)通過參數(shù)的方式傳入到此文件����,執(zhí)行ddos攻擊。

DDoS攻擊程序可以通過不同的方式發(fā)送DDoS攻擊�,并且可以使用不同的UA頭進行攻擊。

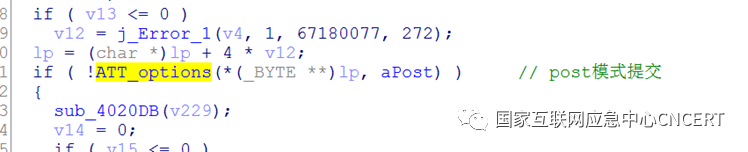

(1)POST模式攻擊指令�����,如下圖所示:

圖1 Post模式攻擊

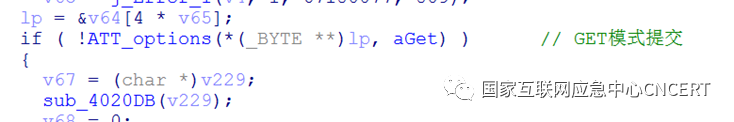

(2)GET模式攻擊指令����,如下圖所示:

圖2 GET模式攻擊

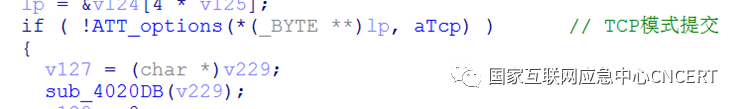

(3)TCP模式攻擊指令���,如下圖所示:

圖3 TCP模式攻擊

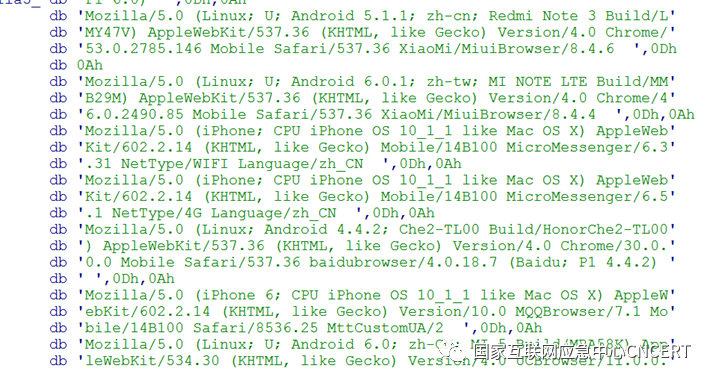

(4)可以使用不同的UA頭進行攻擊�,如下圖所示:

圖4 不同的UA頭進行攻擊

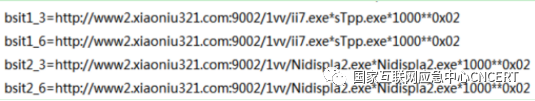

(二)傳播方式分析

通過關(guān)聯(lián)分析發(fā)現(xiàn)���,該BlackMoon僵尸網(wǎng)絡(luò)傳播方式之一是借助獨狼(Rovnix)僵尸網(wǎng)絡(luò)進行傳播���。獨狼僵尸網(wǎng)絡(luò)通過帶毒激活工具(暴風激活�����、小馬激活���、 KMS等)進行傳播,常被用來推廣病毒和流氓軟件�����。

圖5 獨狼配置文件

二�����、僵尸網(wǎng)絡(luò)感染規(guī)模

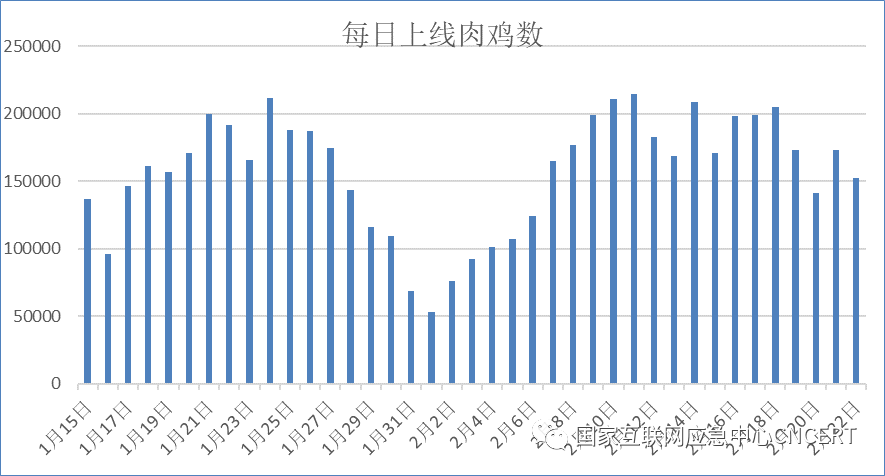

通過監(jiān)測分析發(fā)現(xiàn)���,2022年1月15日至2月22日BlackMoon僵尸網(wǎng)絡(luò)日上線肉雞數(shù)最高達到21萬臺�����,累計感染肉雞數(shù)達到237萬���,幾乎均為境內(nèi)主機�。每日上線肉雞數(shù)情況如下���。

圖6 每日上線肉雞數(shù)

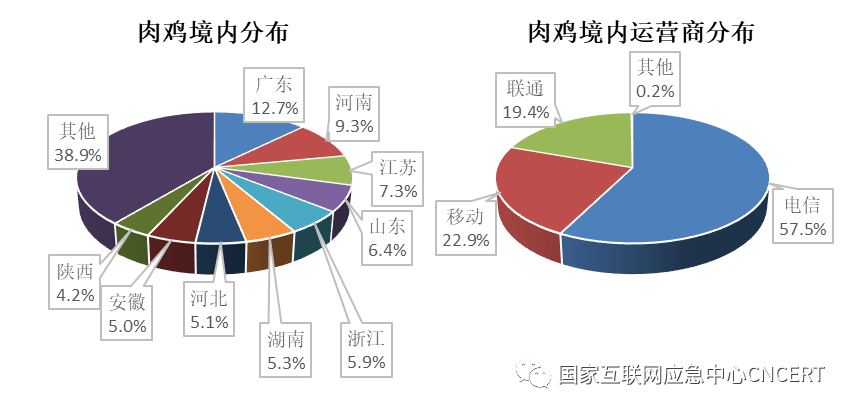

BlackMoon僵尸網(wǎng)絡(luò)位于境內(nèi)肉雞按省份統(tǒng)計���,排名前三位的分別為廣東省(12.7%)���、河南?����。?.3%)和江蘇?��。?.6%);按運營商統(tǒng)計�,電信占57.5%�����,聯(lián)通占22.9%�,移動占19.4%�����。

圖7 境內(nèi)肉雞按省份和運營商分布

三����、防范建議

請廣大網(wǎng)民強化風險意識���,加強安全防范�,避免不必要的經(jīng)濟損失�,主要建議包括:1、不要點擊來源不明郵件����。2、不要打開來源不可靠網(wǎng)站����。3、不要安裝來源不明軟件�。4、不要插拔來歷不明的存儲介質(zhì)�����。

當發(fā)現(xiàn)主機感染僵尸木馬程序后,立即核實主機受控情況和入侵途徑����,并對受害主機進行清理。

四���、相關(guān)IOC

樣本MD5:

22E46CBCF02D78390D257AEE0FE26EDE

65982DEB6AC30B9F1F4DAB1AA26A0D0E

93EB67FDB2D0C767887C6F6284844386

C4A73F3BBDD1E64EF146A232967B1BC5

F73436646F905504027809A461D0A8D9

63EC62319605B43D68EB25B9F84153C8

下載鏈接:

www2.xiaoniu321.com:9002/jin/1/Yic.exe

www2.xiaoniu321.com:9002/jin/nby.exe

www2.xiaoniu321.com:9002/jin/1/Nidispla2.exe

www2.xiaoniu321.com:9002/q1/Nidispla2.exe

www2.xiaoniu321.com:9002/q1/yy1.exe

www2.xiaoniu321.com:9002/1vv/Nidispla2.exe

www2.xiaoniu321.com:9002/1vv/ii7.exe

www2.xiaoniu321.com:9002/jin/Nidispla2.exe

www2.xiaoniu321.com:9002/2vv/ii8.exe

www2.xiaoniu321.com:9002/2vv/Nidispla2.exe

控制域名:

ww1.m27p.com

ww1.jincpay.com

222.xiaoniu321.com

xiaoniu321.com

111.xiaoniu321.com