信息來源:51CTO

ARSTechnica 報道稱:約有上萬臺 Palo Alto Networks 的 GlobalProtect 企業(yè)虛擬專用網(wǎng)服務(wù)器�,受到了 CVE-2021-3064 安全漏洞的影響���。然而為了修復(fù)這個評級 9.8 / 10 的高危漏洞,Randori 也苦等了 12 個月����。這家安全公司指出��,在最初發(fā)現(xiàn)后的大部分時間里����,他們一直在私下努力幫助客戶努力應(yīng)對現(xiàn)實世界的威脅����。

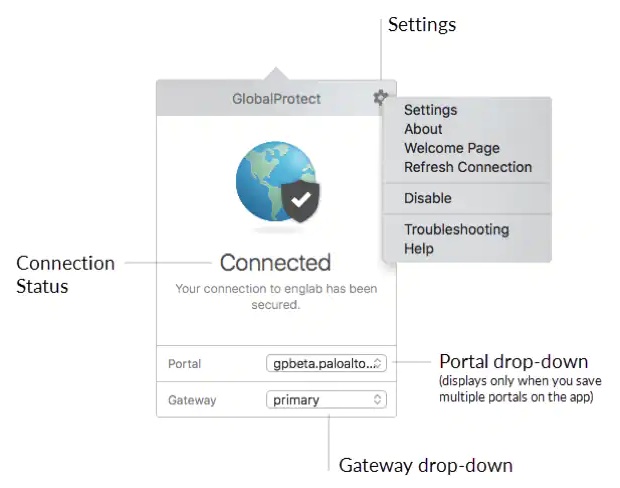

(圖自:Palo Alto Networks)

按照通用漏洞披露流程,安全專家更希望廠商盡快修復(fù)安全漏洞����。至于 CVE-2021-3064 這個緩沖區(qū)溢出漏洞,它會在解析堆棧上固定長度位置的用戶提供的輸入時出現(xiàn)問題�。

從 Randori 開發(fā)的概念驗證方法可知,該漏洞或造成相當大的危害����。研究人員在上周三指出:

|

我公司團隊能夠訪問受影響目標 Shell、敏感配置數(shù)據(jù)����、并提取相關(guān)憑證。一旦攻擊者控制了防火墻����,就可以在企業(yè)內(nèi)網(wǎng)肆無忌憚地擴散����。

|

由于過去幾年���,黑客積極利用了來自 Citrix��、微軟和 Fortinet 等企業(yè)的大量防火墻 / 虛擬專用網(wǎng)漏洞����,政府已于今年早些時候發(fā)出過一份安全警示���。

同樣遭殃的還有來自 Pulse Secure 和 Sonic Wall 等廠商的產(chǎn)品�����,以及最新披露的 Palo Alto Networks 的 GlobalProtect 解決方案����。

據(jù)悉��,GlobalProtect 提供了一個管理門戶�,可鎖定網(wǎng)絡(luò)端點、保護可用網(wǎng)關(guān)信息��、連接所需的可用證書����、控制應(yīng)用軟件的行為、以及分發(fā)到 macOS 和 Windows終端的應(yīng)用����。

慶幸的是,CVE-2021-3064 僅影響 PAN-OS 8.1.17 之前版本的 GlobalProtect 虛擬專用網(wǎng)軟件����。

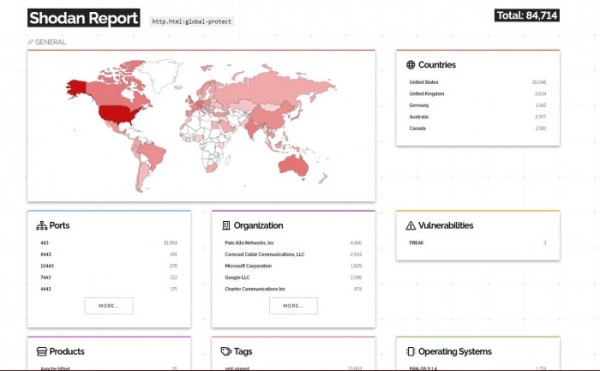

尷尬的是,盡管已經(jīng)過去了一年����,Shodan 數(shù)據(jù)還是顯示有上萬臺互聯(lián)網(wǎng)服務(wù)器正在運行(早期預(yù)估為 70000)。

獨立研究員 Kevin Beaumont 表示���,其開展的 Shodan 檢索表明����,所有 GlobalProtect 實例中����、約有一半是易受攻擊的��。

最后��,安全專家建議任何使用 Palo Alto Networks 公司 GlobalProtect 平臺的組織�,都應(yīng)仔細檢查并盡快修補任何易受攻擊的服務(wù)器�����。