研究員發(fā)現(xiàn)�����,HCC Embedded 公司提供的一個小型 C 庫存在14個漏洞,200多家廠商的OT設(shè)備受到影響�����。

200多家廠商的工業(yè)設(shè)備和運營技術(shù) (OT) 設(shè)備的常用TCP/IP 庫中包含14個漏洞����,被統(tǒng)稱為 “INFRA:HALT”。

Memoria 項目的第三階段成果

今天�����,F(xiàn)orescout 和 JFrog 公司聯(lián)合發(fā)布報告指出�����,“INFRA:HALT” 漏洞影響HCC Embedded 公司提供的一個小型 C 庫����,它可被加入設(shè)備固件中并支持互聯(lián)網(wǎng)連接和其它網(wǎng)絡(luò)功能���。

這類庫也被稱為 “TCP/IP 棧“��,常見于幾乎所有設(shè)備中�����。然而�����,數(shù)十年來這些代碼幾乎并未被審計過漏洞�。2019年繼影響常見TCP/IP棧的 “URGENT/11” 和 “Ripple20” 漏洞外,F(xiàn)orescout 團隊發(fā)布 Memoria 項目�����,專門研究當前最流行的 TCP/IP 棧的安全性��。

今天發(fā)布的14個漏洞是繼 “Amnesia:33” 和 “NUMBER:JACK” 之后該項目發(fā)現(xiàn)的第三批漏洞��。之前的研究關(guān)注的是路由器���、物聯(lián)網(wǎng)設(shè)備或 web 服務(wù)器使用的更常見的 TCP/IP 棧�����,而這次研究員聚焦的是用于向工業(yè)設(shè)備添加互聯(lián)網(wǎng)連接的庫����,這些設(shè)備見于工廠��、煤礦�、廣島、水處理設(shè)施和其它關(guān)鍵基礎(chǔ)設(shè)施工作點��。

研究人員解釋稱�����,“這些新漏洞可導(dǎo)致遠程代碼執(zhí)行����、拒絕服務(wù)、信息泄露���、TCP欺騙或DNS緩存投毒�����?����!?

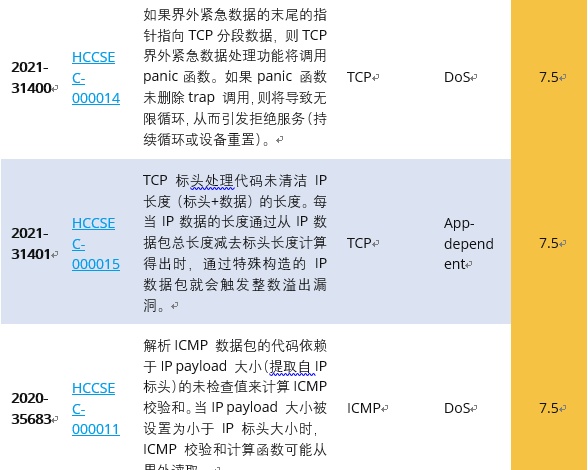

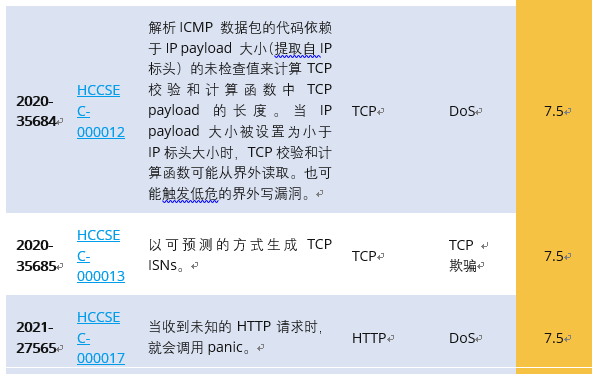

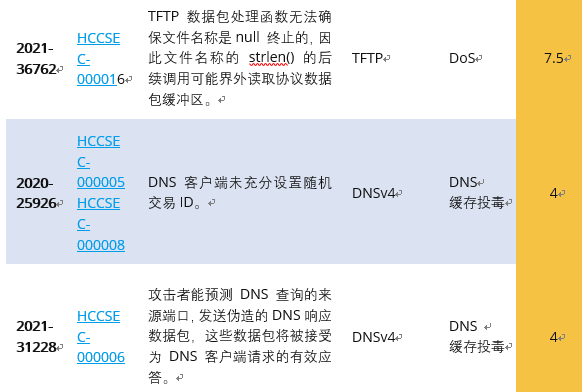

這14個漏洞如下:

6400多臺OT設(shè)備被暴露在網(wǎng)絡(luò)

要利用 “INFRA:HATL” 漏洞�,攻擊者首先需要訪問公司內(nèi)網(wǎng)而且不僅是辦公網(wǎng)絡(luò)而且還有OT網(wǎng)絡(luò)即建議安裝所有工業(yè)設(shè)備的單獨網(wǎng)絡(luò)。然而�����,雖然很多企業(yè)一般知道如何保護OT網(wǎng)絡(luò)的安全���,但這并不意味著它們不會故意或不慎將工業(yè)設(shè)備暴露在網(wǎng)絡(luò)����。

今年3月份�����,大約6400臺OT設(shè)備被發(fā)現(xiàn)和互聯(lián)網(wǎng)連接�,而正是在那時研究人員發(fā)現(xiàn)了這些 “INFRA:HALT” 漏洞。這些設(shè)備易受攻擊����,尤其是遭受 CVE-2020-25928和CVE-2021-31226漏洞的攻擊���,它們可導(dǎo)致攻擊者遠程完全控制設(shè)備。

對于這200多家使用 NicheStack 的設(shè)備廠商而言��,HCC Embedded 公司已準備補丁修復(fù)這些問題�。但問題是等這些補丁進入固件更新且固件部署到現(xiàn)場設(shè)備時��,攻擊者可能已經(jīng)利用這14個漏洞損害設(shè)備或者甚至阻止OT操作�����。

感興趣的讀者可訪問 Amnesia 項目掃描器��,查看自己是否使用了在 NicheStack TCP/IP 棧上運行的設(shè)備��,或者是否在受此前漏洞影響的 TCP/IP 棧上運行�����。

項目地址:https://github.com/Forescout/project-memoria-detector��。

原文鏈接

https://therecord.media/infrahalt-vulnerabilities-affect-ot-devices-from-more-than-200-vendors/