信息來源:Freebuf

近日,安全研究人員披露了惠普打印機驅動程序中存在的一個提權漏洞的技術細節(jié)�,該驅動程序也被三星與施樂公司所使用。

該漏洞影響了十六年間眾多版本的驅動程序�,可能波及上億臺 Windows 計算機。

攻擊者可以利用該漏洞執(zhí)行繞過安全防護軟件��、安裝惡意軟件��、查看/修改/加密/刪除數(shù)據、創(chuàng)建后門賬戶等操作����。

SentinelOne 的研究人員表示,該漏洞(CVE-2021-3438)已經在 Windows 系統(tǒng)中潛伏了 16 年之久�����,直到今年才被發(fā)現(xiàn)�。它的 CVSS 評分為 8.8 分,是一個高危漏洞�。

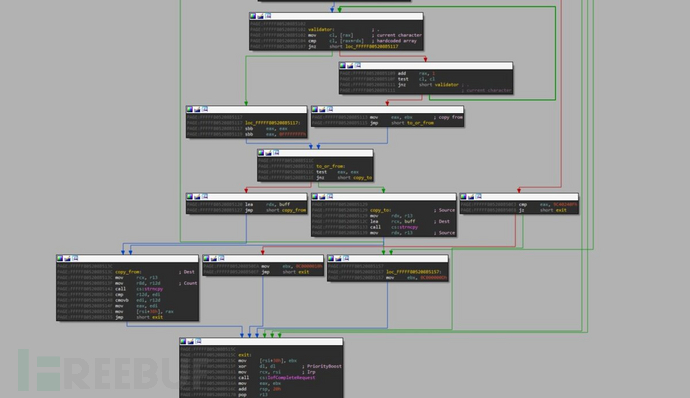

該漏洞存在與驅動程序中控制輸入/輸出(IOCTL)的函數(shù),在接收數(shù)據時沒有進行驗證�����。使得 strncpy在復制字符串時長度可以被用戶控制��。這就使得攻擊者可以溢出驅動程序的緩沖區(qū)�。

因此,攻擊者可以利用該漏洞提權到 SYSTEM 級別��,從而可以在內核模式下執(zhí)行代碼�����。

攻擊向量——打印機

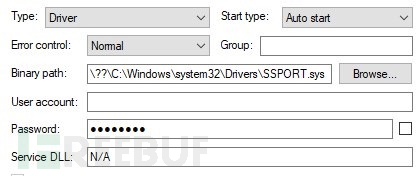

存在漏洞的驅動程序已在數(shù)百萬臺計算機中運行了數(shù)年?�;诖蛴C的攻擊向量是犯罪分子喜歡的完美工具��,因為其驅動程序幾乎在所有 Windows 計算機中都存在���,而且會自動啟動���。

驅動程序也無需告知用戶就可以進行安裝和加載。無論將打印機配置為無線還是 USB 連接�����,都必須加載驅動程序����。在啟動時�,由 Windows 來加載該驅動程序。

這都使得打印機驅動成為了完美的入侵工具����,即使在沒有連接打印機的情況下,驅動程序也會被加載�。

目前為止,尚未觀察到該漏洞的在野利用,武器化也需要其他漏洞進行配合����。盡管沒有發(fā)現(xiàn)該漏洞已經被廣泛利用,但存在問題的攻擊面極大����。“攻擊者一定會采取行動”安全人員警告說�。

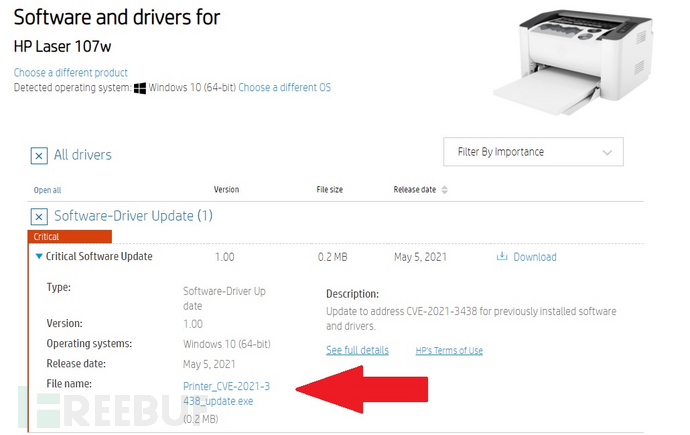

如何修復

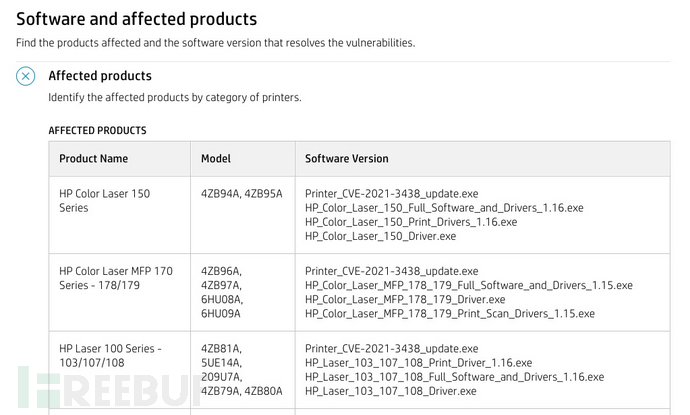

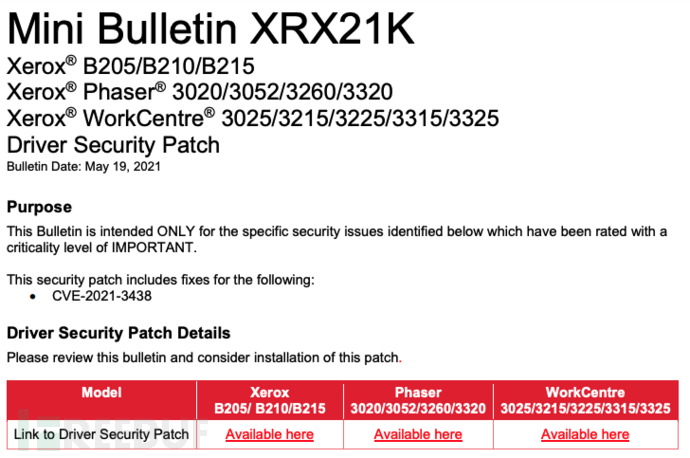

研究人員指出,該漏洞自從 2005 年以來就存在�,影響了非常多的打印機型號?�?梢愿鶕?a >列表查看具體的受影響型號與對應的補丁����。SentinelOne 建議通過加強訪問控制來減少攻擊面。

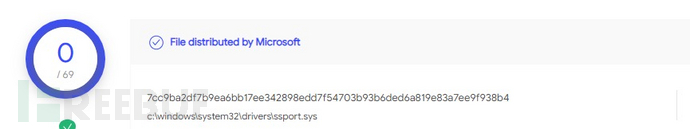

研究人員警告說����,一些 Windows 機器可能已經安裝了易受攻擊的驅動程序。有些用戶的驅動程序可能不是通過專門的安裝文件安裝的���,可能是通過 Windows Update 進行安裝與更新的�����,甚至還有微軟的數(shù)字簽名����。

SentinelOne 表示:“這個高危漏洞影響了全球數(shù)億臺設備和數(shù)百萬用戶”,“這可能會對無法修補漏洞的用戶和企業(yè)產生深遠而重大的影響”�。

SentinelOne 此前也發(fā)現(xiàn)過戴爾固件更新驅動程序中存在隱藏了 12 年的漏洞。共計 5 個高危漏洞可能影響數(shù)億臺戴爾臺式機��、筆記本電腦和平板電腦設備��。