2015年末�����,卡巴斯基實驗室的全球研究和分析團隊(GReAT)對未來的威脅環(huán)境趨勢變化進行了一系列預測�。其中一個關鍵趨勢是針對性攻擊將變得更為簡單和高性價比����。包括使用(循環(huán)使用)現成的惡意軟件、合法的免費軟件或商業(yè)軟件��,利用企業(yè)IT安全部署的失誤進行攻擊����。不幸的是,盡管IT安全供應商和整個安全社區(qū)付出了很多努力��,但企業(yè)安全失誤情況仍然沒有下降���。

最常見的用于入侵企業(yè)防御系統(tǒng)的手段中有一種是使用軟件中的漏洞,而且根本不需要是最新的零日漏洞�����。甚至一些允許在目標端點上執(zhí)行代碼��,未被修復并且危害程度為“嚴重”的安全漏洞���,也能夠為網絡罪犯和數字間諜開啟入侵系統(tǒng)的大門�����。如果企業(yè)沒有部署多層級安全系統(tǒng)�����,沒有采取高效的基于不同基礎設施層面的檢測機制��,那這種攻擊更容易實現���。有些漏洞的補丁在發(fā)布后的數月甚至數年����,仍然被網絡罪犯用來進行攻擊�����。因為如果受害者未修補這些漏洞���,其仍然能夠帶來良好的攻擊效果���。

例如,有一種較老的漏洞就非常受網絡罪犯和網絡間諜攻擊者的青睞��,即CVE-2015-2545。這是一種MSOffice漏洞�����,允許通過使用特殊的Encapsulated PostScript (EPS)圖形文件任意執(zhí)行代碼�。這種漏洞于2015年3月被發(fā)現,漏洞未修補情況持續(xù)了4個月���。之后�,微軟發(fā)布了修復補丁(MS15-099)��,解決了這一安全問題�。但是,這段時間內�����,這種漏洞為黑客提供了絕佳的攻擊機會���。

2015年8月,我們發(fā)現了首個試圖使用CVE-2015-2545漏洞進行針對性攻擊的Platinum (TwoForOne) 網絡犯罪組織�����。9月,這一漏洞終于被微軟所修補�,有效阻止了Platinum攻擊組織使用這種漏洞進行攻擊。但是其他黑客開始想盡辦法對未修補這一漏洞的用戶進行攻擊��,并且開發(fā)自己的技術利用這種漏洞����。根據推測,這些黑客應該是對補丁進行了逆向工程�����,獲取到關于該漏洞的詳細信息��,之后創(chuàng)建最新的針對這種漏洞的漏洞利用程序�。

11月至12月期間,又有兩個網絡被稱為APT16(FireEye分類)和EvilPost(由卡巴斯基實驗室發(fā)現)的間諜攻擊組織開始利用這種漏洞對目標進行攻擊��。如果系統(tǒng)沒有修復這一漏洞����,那遭遇的風險更為嚴重,因為現在攻擊者們已經對這一漏洞了如指掌���,知道如何才能最有效的利用這種漏洞進行攻擊�����。

所有情況下��,攻擊過程都非常簡單:利用包含附件(偽裝成MS Word文件的網絡檔案文件�����,其中嵌入了EPS圖片����,內部包含漏洞利用程序)的釣魚郵件,激活下載��,從命令和控制服務器下載其它惡意軟件組件到受感染系統(tǒng)�����。之后����,又有多個攻擊組織如SPIVY使用不同的漏洞利用程序版本入侵系統(tǒng)���,而且還很成功��。

在這些網絡攻擊中��,卡巴斯基實驗室最近發(fā)現了一些有趣的攻擊���。其中的一項攻擊同之前未被報道過的Danti攻擊組織(基于卡巴斯基實驗室命名法)和其他攻擊組織有關�����,盡管他們使用的惡意軟件架構很相似���,但仍然需要單獨進行描述,對其命名也基于其使用的惡意軟件名稱:SVCMONDR���。目前�����,Danti網絡間諜攻擊組織的攻擊目標似乎是印度外交機構����,但是我們還在多個亞太地區(qū)國家檢測到該組織的活動跡象�,包括哈薩克斯坦、吉爾吉斯斯坦、烏茲別克斯坦��、緬甸�、尼泊爾和菲律賓。

同其他攻擊組織不同�,Danti(和SVCMONDR)所使用的初始入侵工具包中嵌入.EPS文件的DOC文檔(假冒的)只能夠還包括一個打包的惡意軟件下載器二進制文件。同時�,該組織使用的工具表明其攻擊非常簡單,并且具有高性價比����,同卡巴斯基實驗室全球研究和分析團隊對2016年威脅環(huán)境的變化趨勢預測不謀而合。

我們再一次發(fā)現了利用同樣手段的攻擊�����,即利用早就被修補的漏洞進行攻擊��。而且很明顯�����,這種攻擊手段非常成功�����。

在每個案例中�����,我們都發(fā)現攻擊者使用的攻擊機制都非常簡單�����,而且攻擊情景也很相似�,即用戶沒有及時安裝漏洞補丁,導致系統(tǒng)的大門向攻擊者敞開����。

有很多因素造成企業(yè)或組織沒有及時修復系統(tǒng)中的安全漏洞。通常���,發(fā)生這種情況���,企業(yè)的IT安全部署肯定出現了失誤。但是�����,這種失誤往往會由于企業(yè)IT安全的復雜性而被放大���,因為企業(yè)沒有足夠的資源其處理這些問題�。很多企業(yè)根本就無法承擔雇傭專門的IT安全員工,就算是有足夠的資金���,很多企業(yè)的IT管理人員也會發(fā)現自己被很多不同的軟件解決方案所擾��,因為每個方案都有不同的控制臺和管理原則���。

解決這一問題的最好手段是選擇一款能夠對不同IT安全層面提供統(tǒng)一管理的解決方案,包括自動化漏洞管理�。這樣能夠有效減少這一任務的復雜性。

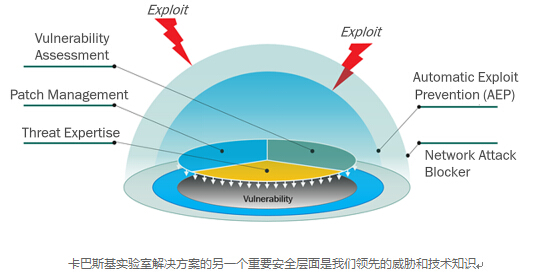

幸運的是����,卡巴斯基網絡安全解決方案高級版就是基于這種思路而設計的。在其眾多的功能中��,有一項系統(tǒng)管理組件[1]��,包括自動漏洞評估和補丁管理工具����。這一功能意味著企業(yè)的軟件,不管是操作系統(tǒng)還是應用軟件�,都能夠自動保持更新���,為IT管理人員節(jié)省大量時間從事其它企業(yè)IT安全管理工作。另一個非常重要的優(yōu)勢是多層級安全保護能夠提供附加的主動保護技術�,全面攔截漏洞利用程序�。這種自動漏洞入侵防護功能能夠識別漏洞利用程序特征,攔截其行為�。網絡攻擊攔截功能則可以攔截基于網絡的漏洞利用程序。

卡巴斯基實驗室解決方案能夠檢測出使用CVE-2015-2545漏洞進行攻擊的惡意軟件��,而且目前只有上述安全廠商的產品能夠做到這一點�。我們產品的檢測結果為:

§ Exploit.MSOffice.CVE-2015-2545.a

漏洞利用程序釋放的后門程序檢測結果為:

§ Backdoor.Win32.Danti.b

§ Backdoor.Win32.Danti.d