信息來源:hackernews

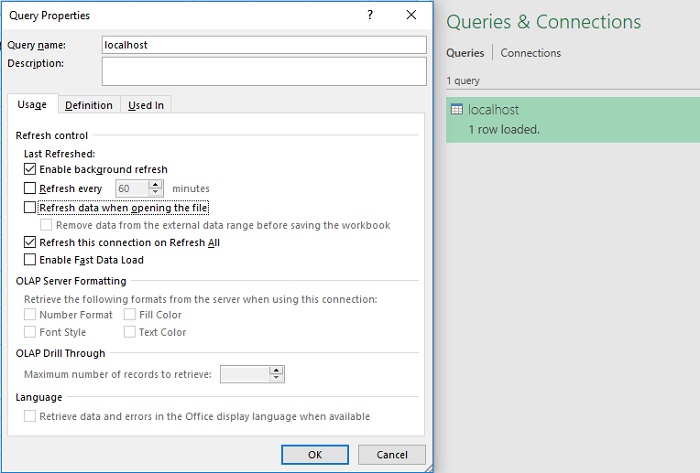

近日��,Mimecast 威脅中心的安全研究人員��,發(fā)現(xiàn)了微軟 Excel 電子表格應(yīng)用程序的一個新漏洞,獲致 1.2 億用戶易受網(wǎng)絡(luò)攻擊��。其指出�����,該安全漏洞意味著攻擊者可以利用 Excel 的 Power Query 查詢工具���,在電子表格上啟用遠(yuǎn)程動態(tài)數(shù)據(jù)交換(DDE)����,并控制有效負(fù)載��。此外����,Power Query 還能夠用于將惡意代碼嵌入數(shù)據(jù)源并進(jìn)行傳播。

(圖自:Mimecast,via BetaNews)

Mimecast 表示��,Power Query 提供了成熟而強大的功能����,且可用于執(zhí)行通常難以被檢測到的攻擊類型。

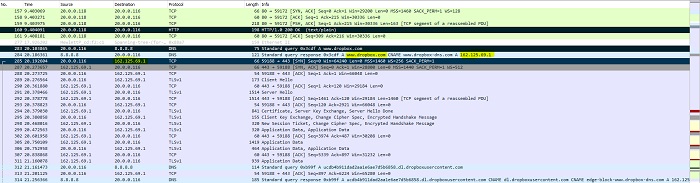

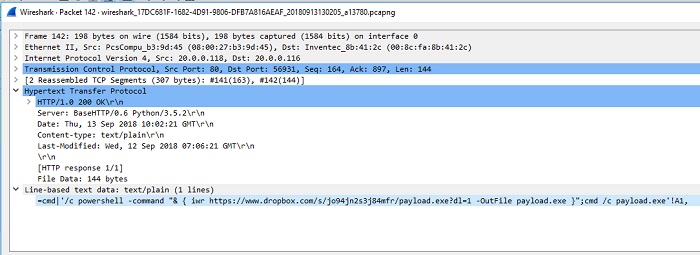

令人擔(dān)憂的是�����,攻擊者只需引誘受害者打開一個電子表格�����,即可發(fā)起遠(yuǎn)程 DDE 攻擊�����,而無需用戶執(zhí)行任何進(jìn)一步的操作或確認(rèn)����。

對于這項發(fā)現(xiàn),Ofir Shlomo 在一篇博客文章中寫到:

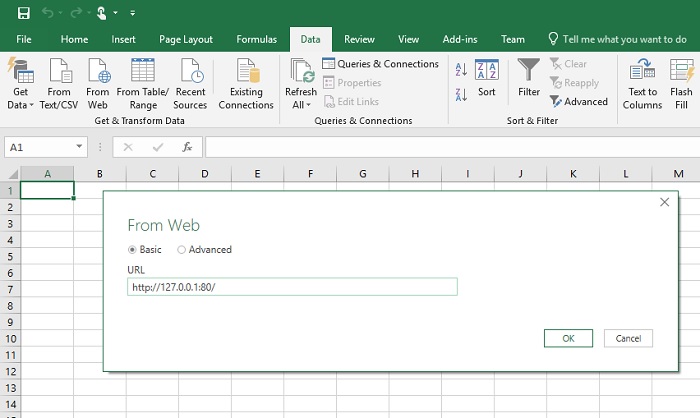

Power Query 是一款功能強大且可擴(kuò)展的商業(yè)智能(BI)工具��,用戶可將其與電子表格或其它數(shù)據(jù)源集成���,比如外部數(shù)據(jù)庫���、文本文檔、其它電子表格或網(wǎng)頁等�����。

鏈接源時�����,可以加載數(shù)據(jù)����、并將之保存到電子表格中,或者動態(tài)地加載(比如打開文檔時)�����。

Mimecast 威脅中心團(tuán)隊發(fā)現(xiàn)��,Power Query 還可用于發(fā)起復(fù)雜的�����、難以檢測的攻擊,這些攻擊結(jié)合了多個方面����。

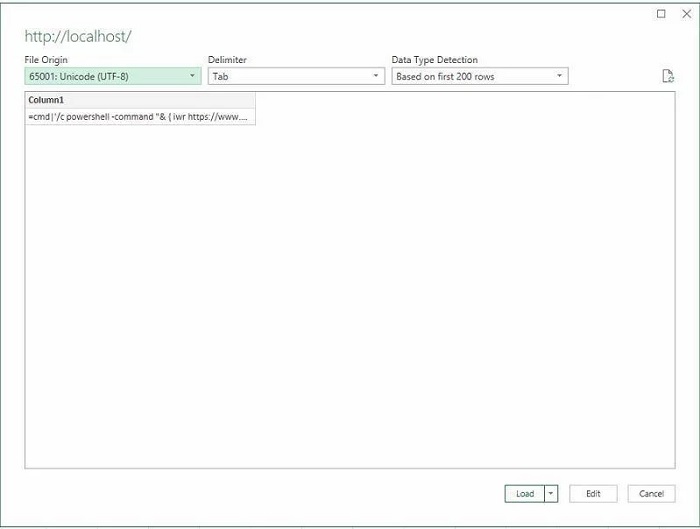

借助 Power Query,攻擊者可以將惡意內(nèi)容嵌入到單獨的數(shù)據(jù)源中��,然后在打開時將內(nèi)容加載到電子表格中��,惡意代碼可用于刪除和執(zhí)行可能危及用戶計算機(jī)的惡意軟件���。

Power Query 提供了如何豐富的控件選項����,即便在發(fā)送任何有效的負(fù)載之前����,它也能夠用于采集受害者機(jī)器或沙箱指紋。

攻擊者具有潛在的預(yù)有效負(fù)載和預(yù)開發(fā)控制��,在向受害者傳播惡意負(fù)載同時���,還能夠欺騙文件沙箱或其它安全解決方案��,誤認(rèn)為其是無害的�����。

作為協(xié)調(diào)漏洞披露(CVD)的一部分�����,Mimecast 與微軟合作�����,來鑒定操作是否是 Power Query 的預(yù)期行為�����,以及相應(yīng)的解決方案�����。

遺憾的是����,微軟并沒有發(fā)布針對 Power Query 的漏洞修復(fù)程序���,而是提供一種解決方案來緩解此問題�����。